O que é uma lista de controle de acesso – ACL

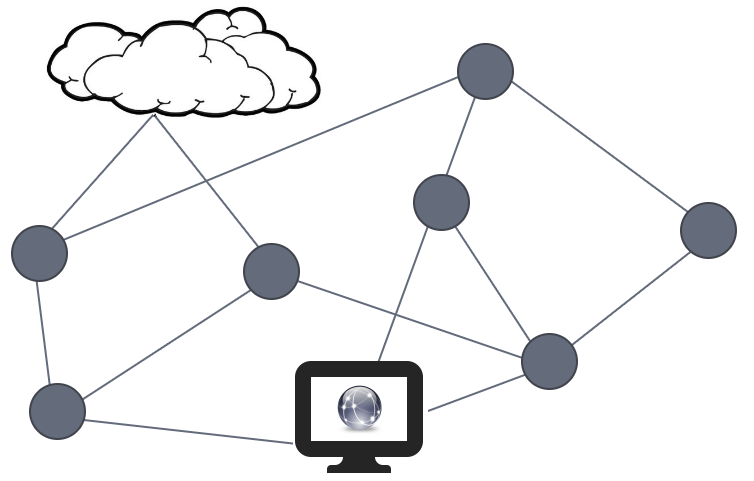

Uma Lista de Controle de Acesso (ACL – Access Control List em inglês) é uma ferramenta essencial para administradores de rede que desejam controlar o tráfego em suas redes. As ACLs são listas sequenciais de instruções de permissão ou negação que se aplicam a endereços IP, protocolos de camada superior, portas TCP/UDP e outros parâmetros. Essas listas são usadas para permitir ou bloquear o tráfego com base em critérios específicos, garantindo assim a segurança e o desempenho adequado da rede.

Por que usar uma lista de controle de acesso?

As ACLs fornecem uma forma eficiente de controlar o tráfego dentro e fora de uma rede. Com elas, os administradores podem definir regras específicas para permitir ou bloquear determinados tipos de tráfego, com base em endereços IP, protocolos, portas e outros parâmetros. Isso permite que eles protejam a rede contra ameaças, melhorem a qualidade do serviço (QoS) e otimizem o desempenho da rede.

Como funciona uma ACL – lista de controle de acesso?

Quando um pacote de dados passa por uma interface de rede com uma ACL associada, a ACL é verificada de cima para baixo, linha por linha, em busca de um padrão correspondente ao pacote de entrada.

- Se uma correspondência é encontrada, a ação especificada na linha correspondente é executada.

- Se nenhuma correspondência é encontrada, o pacote continua sendo verificado nas linhas subsequentes da ACL.

- E por fim, se nenhuma correspondência é encontrada em nenhuma das linhas da ACL, o pacote é descartado.

Tipos de ACLs

Existem diferentes tipos de ACLs que podem ser usadas em uma rede, dependendo das necessidades e requisitos específicos. Alguns dos tipos mais comuns incluem:

Lista de controle de acesso Padrão

Uma ACL padrão é usada para permitir ou negar o tráfego com base apenas no endereço IP de origem. Ela pode ser configurada para permitir ou bloquear o tráfego de uma determinada rede ou host.

Lista de controle de acesso Estendida

Uma ACL estendida é mais flexível e permite que os administradores configurem regras com base em endereços IP de origem e destino, protocolos, portas e outros parâmetros. Essas ACLs oferecem um maior nível de controle sobre o tráfego na rede.

Lista de controle de acesso Baseada em Tempo

Uma ACL baseada em tempo permite que os administradores definam regras de acesso que sejam aplicadas apenas durante um determinado período de tempo. Isso pode ser útil para controlar o acesso a recursos específicos em horários específicos.

Como configurar uma ACL?

A configuração de uma ACL envolve várias etapas. Primeiro, é necessário identificar as regras de acesso necessárias com base nos requisitos da rede. Em seguida, é preciso definir as ACLs com as regras apropriadas. Isso pode ser feito por protocolo, direção ou interface.

Para configurar uma ACL por protocolo, é necessário definir uma ACL para cada protocolo habilitado na interface. Isso permite controlar o fluxo de tráfego em uma interface específica.

Para configurar uma ACL por direção, são necessárias duas ACLs separadas: uma para controlar o tráfego de entrada e outra para controlar o tráfego de saída.

Por fim, para configurar uma ACL por interface, é preciso definir a ACL para uma interface específica, como Fast Ethernet 0/0.

Exemplos de uso de ACLs

As ACLs podem ser usadas para uma variedade de finalidades, incluindo:

- Restringir o acesso a determinados serviços ou recursos da rede.

- Bloquear tráfego malicioso ou indesejado.

- Priorizar o tráfego crítico para melhorar a qualidade do serviço.

- Permitir ou negar acesso a determinados endereços IP ou faixas de endereços.

- Controlar o acesso a portas específicas com base no protocolo.

Considerações de segurança ao usar ACLs

Ao configurar e usar ACLs, é importante ter em mente algumas considerações de segurança:

- Certifique-se de configurar as ACLs de forma adequada e precisa, para evitar bloquear tráfego legítimo ou permitir tráfego indesejado.

- Monitore regularmente as ACLs para garantir que elas estejam funcionando corretamente e atualize-as conforme necessário.

- Considere o uso de listas de controle de acesso baseadas em grupos para facilitar a manutenção e a administração.

- Implemente outras medidas de segurança em conjunto com as ACLs, como firewalls e sistemas de detecção de intrusão, para garantir uma proteção abrangente da rede.

Conclusão sobre lista de controle de acesso

As Listas de Controle de Acesso (ACLs) são ferramentas poderosas para controlar o tráfego em redes. Ao permitir ou bloquear o tráfego com base em critérios específicos, as ACLs ajudam a garantir a segurança, o desempenho e a qualidade do serviço da rede. Ao configurar e usar ACLs, é importante considerar as necessidades e requisitos da rede, além de implementar outras medidas de segurança para garantir uma proteção abrangente.